久々の更新

2023年12月6日水曜日

2023年11月7日火曜日

2023年11月1日水曜日

censys search+kr:ns

ハニーポットの観測網に飛んできたパケットから悪質と思われるIPアドレスをcensys searchにかけてopen portの情報を収集して件数をグラフ化してみた。

#OSINT

#censys

#kr:ns

#RainForest

2023年10月30日月曜日

クローラでsnapshot

運用しているハニーポットに侵入してきたり、マルウエダウンロドサイトだったり、Miraiの特徴があるIPアドレスをcensys searchでopen portを収集して、クローラでsnapshotを取得したらこんな画面が沢山収集できました。webで公開する準備してま〜す。

#osint

#censys

#kr:ns

#RainForest

2023年10月20日金曜日

censys search

久々の投稿です。

censys searchを利用して国内のCisco IOS-XEを検索して見つかったIPに対してgitにあったコードを参考にfull PoCではないですが、HTTPの応答を見てCVEの可能性のあるIP数を出してみた。

2023/10/20 : 334 ip

2022年5月19日木曜日

access #7

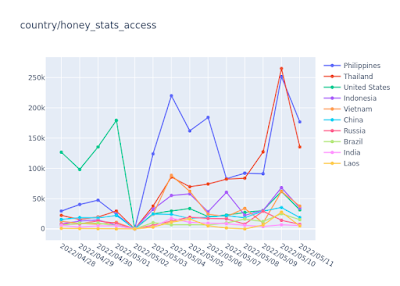

通常のハニーと国内向けハニーのaccessについて比較を行いました。

この結果から、日本国内を標的にした場合に比べ、無作為な自動ツールは東南アジア(経由)のパケットが多いということが考えられます。

ちなみに観測されたほとんどは445へのパケットでした。

2022年5月12日木曜日

access #6

全体のaccessではPhilippines、Thailandが上位になっておりますが、miraiの特徴を持つパケットや、攻撃(exploit)と思われるパケットではChina、United Statesからのパケットが目立ちます。

2022年3月24日木曜日

2021年12月19日日曜日

動的解析 #5

VirutsTotalに2021-12-16 21:17:11 UTCにuploadされた検体の動的解析

2021年11月24日水曜日

ハニー #3

ハニーで取れたELFファイルのfile hashでSTIX作ってみた。

pythonのライブラリ使ったのでフォーマットは問題ないと思うけど、

hashの部分の記述はこれであってるんだっけ?

2021年11月22日月曜日

ハニー #2

ハニー観測始めました。

侵入に利用されたと思われるポート番号のグラフです。

Y軸がポート番号です、グラフはエクセルで作ったのですが、エクセルの使い方がわからず

件数のボリュームを表現することが難しく、ちょっと残念なグラフです。

アビバに通う必要ありでしょうか?

2021年11月21日日曜日

動的解析 #4

2021年11月17日水曜日

動的解析 #3 性能評価

6a4465285a08964ea6c553a559cdebbce9df4ecb90813f6f00b7484a7e9a0018

比較的新しいと思われる検体VTには First Submission 2021-11-10 09:51:20 となっている。我々はmalwshareから検体を入手

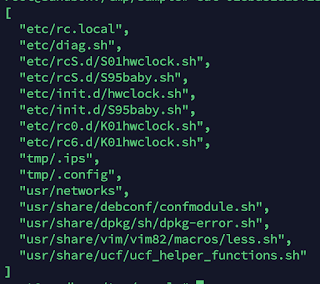

VirusTotalの動的解析の結果を見るとファイルアクセスが下記のレポートとなっている。

ELF 64-bit LSB shared object, x86-64, version 1 (SYSV), dynamically linked, interpreter /lib64/ld-linux-x86-64.so.2, BuildID[sha1]=4be6b622bcea7aea37af4f623f503654fa923e36, for GNU/Linux 3.2.0, stripped

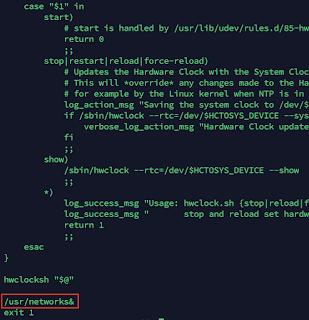

解析環境の/bin/netstatと同じHASHなのでこのファイルとなるが、解析環境には/usr/bin/dpkgd/が存在しないので検体がコピーした可能性がある。

Dr.WEBにそのような動作をしているレポートがある。

https://vms.drweb.com/virus/?i=17724815&lng=en

結論:

DFIR的なアプローチで 情報を収集した情報をIoCとして利用できる可能性があると感じた本日でした。

2021年11月12日金曜日

動的解析 #2 性能評価

018ba31da9f23190bbb65f9905043c69ffe9f899df2644ea1a7c1238747d7f43を利用して性能比較をしてみた話。

VT:動的解析なし

解析結果(IOC):https://www.joesandbox.com/analysis/882398#iocs

ネットワークの情報のみと思われる。

RainForestで研究開発したマルチCPU対応動的解析システムにはDFIRのようなアプローチでも情報を収集する仕組みを入れています。この機能で検知した結果をご紹介!

動的解析後に変化があったファイルリスト

fileコマンド結果:ELF 32-bit MSB executable, MIPS, MIPS-I version 1 (SYSV), statically linked, no section header

file hash:018ba31da9f23190bbb65f9905043c69ffe9f899df2644ea1a7c1238747d7f43

自分自身を /usr/networksにdropしてetc/init.d/hwclock.shで自動起動設定している事がわかります。

結果: この検体に関してはJoeSandboxにも負けないぐらいの結果となり、この動的解析を世の中に出せる可能性があると感じる結果になりました。

動的解析 #1

先日プレスリリースした動的解析システムで収集されたsysmonのログからネッtワーク図を作ってみた。

2021年11月11日木曜日

ハニー #1

- 上の左の円グラフはアクセスがあったPORT番号

- 上の右の円グラフは侵入に利用されたPORT番号

- 下の円グラフがダウンロードした検体のfile type

2021年10月17日日曜日

SNMP を利用したセキュリティアラート #1

IoT Malwareが行うScanは下記のようにSYNを送信してSYN,ACKが帰ってくるかの確認などを大量に行います。この大量通信の特徴がSNMPのMIBの値から抽出できないか検討してみました。

利用したサンプルは横浜国大様から提供していただいたIoT Malwreのデータセット

2021年10月15日金曜日

YARA #3 Memory Dump

利用したサンプルは横浜国大様から提供していただいたIoT Malwreのデータセット

今回の対象はUPXでパックされた検体です。

UPXのファイルをYarGenで処理をした結果は想定通りにUPXの情報しか取れません。

2021年10月14日木曜日

YARA #2 YarGen

YarGenをのぞいてみた

今回は作りをちょっとみてみました。

利用したサンプルは横浜国大様から提供していただいたIoT Malwreのデータセット

作りはこんな感じでシンプルです

- 対象のデータから文字列情報を取得

- オペコードを取得(PEのみ)

- 収集した情報からゴミを取り除く

- YARAルールに変換

2021年10月13日水曜日

YARA #1 YarGen

YarGenというツールを利用してみた

今回はインストールして動かしみた....というところまで

利用したサンプルは横浜国大様から提供していただいたIoT Malwreのデータセット

$ sudo pip3 install pefile cd$ sudo pip3 install scandir lxml naiveBayesClassifier$ wget https://github.com/Neo23x0/yarGen/archive/refs/tags/0.23.4.tar.gz$ tar xvfz 0.23.4.tar.gz$ cd yarGen-0.23.4/$ sudo pip3 install -r requirements.txt$ python3 yarGen.py --update

$ python3 yarGen.py -m <データセットを展開したディレクトリ>

結果

UPXなどでパックされているものは、パックの情報となりましたが多くはパックされていないようでシグネイチャらしき情報は取得可能でした。興味深いところはSuper Ruleというものがあり、これは各ファイルのシグネイチャのANDが取れる情報がルールとして保存されるようです。ここのMETA情報にファイルから作られたかという情報があります、これは検体の類似性の1つの情報にならないかな〜と

Ivanti Connect Secure/Ivanti Policy Secure

Ivanti Connect Secure/Ivanti Policy Secureをcensysで検索してみた。 https://www.jpcert.or.jp/at/2024/at240002.html?fbclid=IwAR18ioJ4JciNYj8aD1odGseAnW...

-

ハニーで観測さ れたaccessパケットの統計 4/4からMexicoからのaccess増加が目立ちます。 今年に入ってからある日本企業のメキシコ工場への攻撃と関連があるのでしょうか。

-

全体のaccessではPhilippines、Thailandが上位になっておりますが、miraiの特徴を持つパケットや、攻撃(exploit)と思われるパケットではChina、United Statesからのパケットが目立ちます。 miraiの特徴を持つパケット exploi...