久々の更新

2023年12月6日水曜日

2023年11月7日火曜日

2023年11月1日水曜日

censys search+kr:ns

ハニーポットの観測網に飛んできたパケットから悪質と思われるIPアドレスをcensys searchにかけてopen portの情報を収集して件数をグラフ化してみた。

#OSINT

#censys

#kr:ns

#RainForest

2023年10月30日月曜日

クローラでsnapshot

運用しているハニーポットに侵入してきたり、マルウエダウンロドサイトだったり、Miraiの特徴があるIPアドレスをcensys searchでopen portを収集して、クローラでsnapshotを取得したらこんな画面が沢山収集できました。webで公開する準備してま〜す。

#osint

#censys

#kr:ns

#RainForest

2023年10月20日金曜日

censys search

久々の投稿です。

censys searchを利用して国内のCisco IOS-XEを検索して見つかったIPに対してgitにあったコードを参考にfull PoCではないですが、HTTPの応答を見てCVEの可能性のあるIP数を出してみた。

2023/10/20 : 334 ip

2022年5月12日木曜日

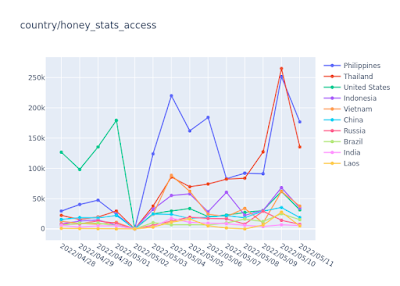

access #6

全体のaccessではPhilippines、Thailandが上位になっておりますが、miraiの特徴を持つパケットや、攻撃(exploit)と思われるパケットではChina、United Statesからのパケットが目立ちます。

Miraiの注意喚起

NICT様の情報

https://twitter.com/nicter_jp/status/1524640416938659840

NICT様の記事と相関がありそうななさそうな... 国内IPと判定されたグラフです。

2022年5月9日月曜日

Miraiのパケット

Miraiのスキャンパケットの特徴(通信先=シーケンス)をもつパケットの時計結果について

日毎にアクセスがあった場所に点をプロットしています、これを見ると定常的にアクセスがあるportとパラパラとアクセスがあるポートがある事がわかります。

同じプロット手法でアクセス数を点の大きさで表現すると定常的にアクセスがあるように見えます。(多分パラパラとアクセスがある点はボリュームが小さいためにつぶれてるのだと思います。)2022年4月18日月曜日

Malwareのスキャンパケット

マルウエアのスキャンパケットってソースポートがある程度限定的なのかもです。

下の絵の青のグラフがマルウエアからのスキャンと思われるパケットのソースポート番号です。

赤は通信先のポートでこの検体の場合はほぼ同じポートで、青のグラフのパケット数を足し算しても赤にならないのは赤のグラフにはスキャン以外の通信した時のパケットも入っているので、足し算しても同じにはならないのですが、波形の上下は似ているかと思います。

2022年4月13日水曜日

動的解析

4つですがELF(IoT)のマルウエアと思われるファイルを動的解析を行った時に発生した通信をスキャンとそれ以外で分けた時のパケット数をグラフ化した物です。

スキャンと判定する定義はTCPハンドシェークで最後のACKがない通信:青

例として SYN → SYN/ACK → FIN など

上記以外の通信を赤で示したグラフです。

サンプルの4件検体についてはスキャンと通信を並行で行なっている様子が見れます。

さて、次はこの赤の中からC2らし物を見つけられるかの、高いハードルに挑戦!

2022年4月12日火曜日

動的解析ネットワークデータ

動的解析でマルウエアが通信したIPアドレスをGoeIPで緯度経度情報を取得して

プロットして見た絵、ある程度固まって色がついてます。なぜ?

2022年4月8日金曜日

Mirai #3 追記

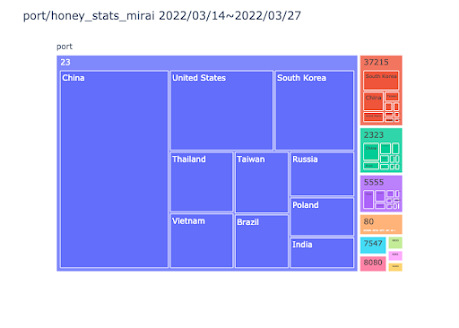

ハニーで観測されたMiraiの特徴をもつパケットの統計

ハイポートの中でも特定ポートへ集中しているようです。 2019年2月1日の注意喚起ですが、まだまだ狙われているということですね。 https://www.npa.go.jp/cyberpolice/important/2019/201902011.html

2022年4月7日木曜日

2022年4月3日日曜日

2022年3月29日火曜日

Sandbox DNS

日々収集しているマルウエアを動的解析をしたときに発生するドメイン解決を参照し

ドメイン名の解決がいつ収集したマルウエアで発生したかグラフにしてみた。

横に線が伸びている期間が、あるドメインがマルウエアで利用されている期間に

近い値になるのか?

2022年3月28日月曜日

Mirai #1

ハニーで観測されたMiraiの特徴をもつパケットの統計 Chinaからのパケットが圧倒的。 country_treemap.png = 国別のポート毎のアクセス数を表示 port_treemap.png = ポート別の国毎のアクセス数を表示

2022年3月24日木曜日

2021年12月19日日曜日

動的解析 #5

VirutsTotalに2021-12-16 21:17:11 UTCにuploadされた検体の動的解析

2021年11月24日水曜日

ハニー #3

ハニーで取れたELFファイルのfile hashでSTIX作ってみた。

pythonのライブラリ使ったのでフォーマットは問題ないと思うけど、

hashの部分の記述はこれであってるんだっけ?

Ivanti Connect Secure/Ivanti Policy Secure

Ivanti Connect Secure/Ivanti Policy Secureをcensysで検索してみた。 https://www.jpcert.or.jp/at/2024/at240002.html?fbclid=IwAR18ioJ4JciNYj8aD1odGseAnW...

-

ハニーで観測さ れたaccessパケットの統計 4/4からMexicoからのaccess増加が目立ちます。 今年に入ってからある日本企業のメキシコ工場への攻撃と関連があるのでしょうか。

-

全体のaccessではPhilippines、Thailandが上位になっておりますが、miraiの特徴を持つパケットや、攻撃(exploit)と思われるパケットではChina、United Statesからのパケットが目立ちます。 miraiの特徴を持つパケット exploi...

.png)

.png)

.png)