ハニーポットで観測されたExploitに利用されたHTTP情報

2023年5月7日日曜日

2023年4月17日月曜日

動的解析

以前BlogにUPした以下のマルウエアがスキャンを行うportの組み合わせを

https://api.krns.jp/sandbox/scan_daily

2023年4月14日金曜日

動的解析

IDS(Suricata)で検知したDNS通信の内容

https://api.krns.jp/sandbox/domain_malware

2023年4月13日木曜日

2023年4月11日火曜日

動的解析(修正)

マルウエアが行うスキャンポートの組み合わせグラフにBUGがあり、修正しました。

また、単位1のポートは削除し複数のスキャンのみ表示するようにしました。

https://api.krns.jp/sandbox/scan_daily

2023年4月10日月曜日

2023年4月4日火曜日

API更新

API更新

マルウエアのスキャン対象PORT取得APIを追加しました。

https://api.krns.jp/doc/schema/swagger-ui/#/api/%2Fapi%2Fintelligence%2Fmalware_scan_2

2023年1月20日金曜日

Darknetデータ

kr:nsで利用しているDarknetセンサーに届くSYN-ACKパケットの統計をとってみた。

port別top10は

1. 443

2. 80

3. 53

4. 600

5. 22

6. 7100

7. 25565

8. 8084

9. 8000

10. 30120

25565番はminecraft server

30120番もどうやらゲーム関連のサーバ

国別の統計をとってみるとこんな感じ

2022年9月21日水曜日

kr:ns

kr:ns(クロノス)観測網で収集された情報を下記のgitで配信開始しました。

更新頻度は月1回を予定しています。

https://bitbucket.org/KouichirouOkadaRainForest/krns-data/src/master/

2022年5月29日日曜日

Mirai #8

ハニーで観測されたMiraiの特徴をもつパケットの統計

accessで見た場合は特に気になる変化はありませんが、miraiの特徴をもつパケットの観測では22日にItalyのパケットが急増しています。 また、miraiの特徴を持つパケットは22日は全体的に増加傾向に見えます。 どんな事象に影響を受けているのかきになります。

2022年5月23日月曜日

Mirai #7

ハニーで観測されたMiraiの特徴をもつパケットの統計 制限せず公開しているハニーと、国内向けパケットに限定したハニーとを比較しましたが、送信元の国はほぼリンクしているようです。

以前にも紹介しましたが、JPCERT様でも我々同様Miraiの特徴を持つパケットの観測を行なっているようです。

2022年5月19日木曜日

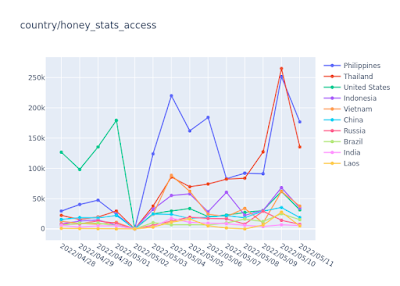

access #7

通常のハニーと国内向けハニーのaccessについて比較を行いました。

この結果から、日本国内を標的にした場合に比べ、無作為な自動ツールは東南アジア(経由)のパケットが多いということが考えられます。

ちなみに観測されたほとんどは445へのパケットでした。

2022年5月13日金曜日

動的解析で得られたドメイン

動的解析で収集されてDNSの名前解決されたドメイン名がどのDNSサーバに登録されているか情報を収集し、ネットワーク図にしてみた。

オレンジの点が登録されていると思われるDNSサーバ、水色の点がマルウエアが行ったと思われる名前解決。結構CDNなども利用してるようです。

2022年5月12日木曜日

access #6

全体のaccessではPhilippines、Thailandが上位になっておりますが、miraiの特徴を持つパケットや、攻撃(exploit)と思われるパケットではChina、United Statesからのパケットが目立ちます。

Miraiの注意喚起

NICT様の情報

https://twitter.com/nicter_jp/status/1524640416938659840

NICT様の記事と相関がありそうななさそうな... 国内IPと判定されたグラフです。

2022年5月9日月曜日

Miraiのパケット

Miraiのスキャンパケットの特徴(通信先=シーケンス)をもつパケットの時計結果について

日毎にアクセスがあった場所に点をプロットしています、これを見ると定常的にアクセスがあるportとパラパラとアクセスがあるポートがある事がわかります。

同じプロット手法でアクセス数を点の大きさで表現すると定常的にアクセスがあるように見えます。(多分パラパラとアクセスがある点はボリュームが小さいためにつぶれてるのだと思います。)日本からのアクセス

FREEのgeoipでIPアドレスから国情報を取得し日本と判定されたIPのアクセスの統計情報

(データが0になっているのはシステムを調整した日でデータが正しく取れてない可能性があります)

各データはユニークIPではないので次回はユニークIPにするとどのようなグラフになるかやってみます。

ハニーポットにアクセスしてきた回数です

2022年5月7日土曜日

Ivanti Connect Secure/Ivanti Policy Secure

Ivanti Connect Secure/Ivanti Policy Secureをcensysで検索してみた。 https://www.jpcert.or.jp/at/2024/at240002.html?fbclid=IwAR18ioJ4JciNYj8aD1odGseAnW...

-

Ivanti Connect Secure/Ivanti Policy Secureをcensysで検索してみた。 https://www.jpcert.or.jp/at/2024/at240002.html?fbclid=IwAR18ioJ4JciNYj8aD1odGseAnW...

-

運用しているハニーポットに侵入してきたり、マルウエダウンロドサイトだったり、Miraiの特徴があるIPアドレスをcensys searchでopen portを収集して、クローラでsnapshotを取得したらこんな画面が沢山収集できました。webで公開する準備してま〜す。 #os...

-

IDS(Suricata)で検知したDNS通信の内容 https://api.krns.jp/sandbox/domain_malware ドメインとは思えない通信をしているマルウエアもいるのですが、これってBUG? https://www.krns.jp/ https://w...